最新記事公開時にプッシュ通知します

絶えぬIoT機器への攻撃、一般家庭のリスクは? スマート化していくお家の未来と対策【フォーカス】

2024年7月22日

神奈川工科大学情報学部情報ネットワーク・コミュニケーション学科 教授

岡本 剛

情報セキュリティ学者。マルウェアの解析やサイバー攻撃の検出に関する技術研究を専門分野とする。主なテーマとして、生物の免疫システムをモデルにした情報システムやセキュリティ技術の確立に取り組む。情報処理学会のコンピュータセキュリティシンポジウム2022では、NTT社会情報研究所との共同研究にて発表したIoTマルウェアの解析ツール「xltrace」により最優秀論文賞を受賞。

公的機関や企業をターゲットにしたサイバー犯罪が横行し、近年はIoT機器をターゲットにした攻撃も増えています。セキュリティプロバイダ「チェック・ポイント・ソフトウェア・テクノロジーズ」の2023年5月8日付発表によると、2023年1~2月の2か月間におけるIoT機器を標的とした1組織当たりの週平均サイバー攻撃数は、2022年と比べ世界では41%、国内では68%増加しました。

多くのモノがインターネットにつながるようになり、家庭内にもネットへ接続可能なIoT機器が普及しつつありますが、私たちにも取り組むべきセキュリティ対策手段はあるのでしょうか?IoT機器を狙うマルウェアの解析技術の確立などを通じて、長年サイバー攻撃対策に携わってきた岡本剛教授に、いますぐできる対策や、サイバー犯罪に遭わないための心構えについて取材しました。

毎日1万件近くの不審な動き。IoT攻撃のいま

——早速ですが、一般家庭で使われるIoT機器には近年、どんなものがありますか?

岡本:改めて実際、どのようなIoT機器が出回っているか調べてみました。本学のHEMS認証支援センター(※1)の資料によると、テレビ、エアコン、照明器具、冷蔵庫、洗濯機などのスマート家電はもとより、近ごろは電動雨戸やシャッター、電気錠、さらには太陽光パネルや蓄電池、分電盤といった発電関連装置、電力、ガス、水道メーターなどでもネットに接続できるIoT機器が出てきております。

こうした製品のほかに、超高齢社会の観点から、お年寄りの見守りや介護を支援する監視カメラや接触型センサーマット、会話ロボットといったIoT機器も今後、ますます普及していくかもしれませんね。

そしてこうしたIoT機器は、インターネットにつながる以上、どれもがサイバー攻撃の対象になり得ます。

(※1)HEMS認証支援センター:神奈川工科大学が運営する、家庭内で消費するエネルギーを管理するシステム「HEMS」に関連した施設。HEMSに利用される、異なるメーカーの製品同士の接続を可能にする通信規格「ECHONET Lite」の認証試験を支援する。

――一般家庭のIoT機器に攻撃したとしても、得られるものが多いようには思えないのですが、家庭用IoT機器を狙ったサイバー攻撃にはどのようなものがあるのでしょう?

岡本:実をいうとIoT機器へのサイバー攻撃は、そのデバイスを設置している家庭への直接的な攻撃を目的としていることはほとんどありません。企業や公的機関などをターゲットした、「次なる攻撃」のための踏み台としてIoT機器を悪用することが多いです。

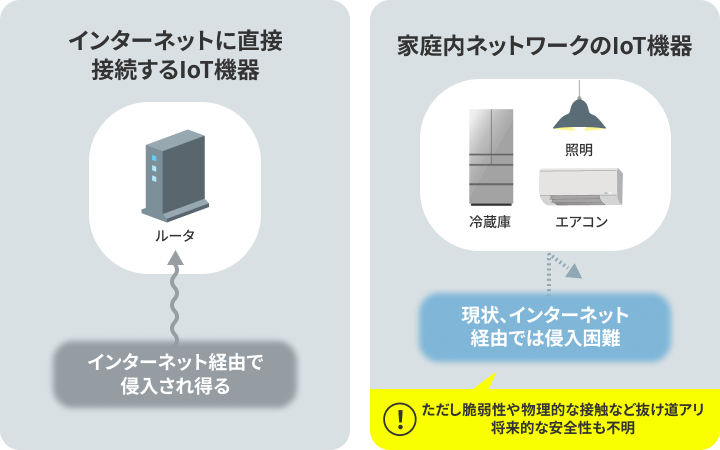

IoT機器は、インターネットに直接接続するものと、家庭内ネットワークに接続するものとで大きく分かれます。

前者は、ルータのように、インターネットに直接アクセスする必要のある機器が該当します。攻撃経路としては、管理用システムのID、パスワードの組み合わせを数百種類試しての侵⼊や、予期せぬ脆弱性の悪⽤などがみられます。また、攻撃ではないものの、対象の端末がどのような機器なのか、脆弱性が無いか、などと偵察を試みる⾏為も多くみられます。2023年においてこれらの不審アクセスを警察庁が1日あたりに検知した平均回数は、報告によると過去最⾼の9144件でした。

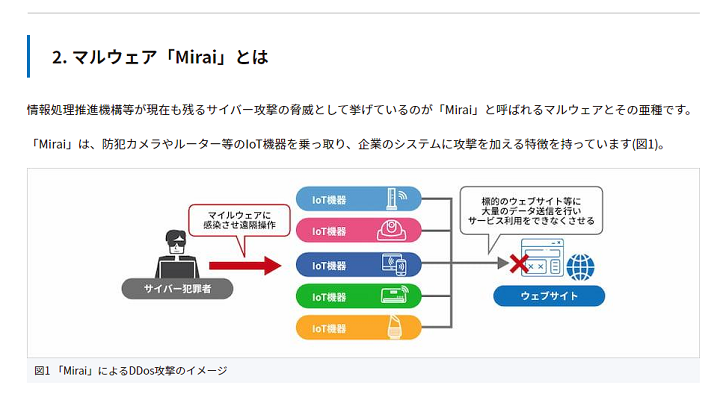

攻撃の内容として最もよく知られているのは、不特定多数のルータやネットワークカメラなどを乗っ取っての、特定の企業のサービス妨害や、仮想通貨のマイニングです。特に、家庭のIoT機器を踏み台にし、攻撃対象の企業のサーバに大量のデータを送りつけるなどしてサーバダウンを狙うDDoS攻撃がたびたび大きく報じられています。

大規模な事例では2016年10月、米国においてNetflixやAmazon、Twitter(現X)、Spotify、Redditなどに、多数のユーザーが突如アクセスできなくなった事件があります。この事件では、IoT マルウェアの代表格として知られる「Mirai(ミライ)」(※2)に冒された数十万台ものIoT機器が、各社にDNSサービスを提供しているDyn社へのDDoS攻撃に利用されたといわれています。

「Mirai」のソースコードは、クラッカーのコミュニティ内で共有され、現在はGitHub上でも公開されています。IoTマルウェアの種類は年々増加しているのですが、それらは「Mirai」のソースコードを応用しているものが多いのではないかと私は推測しています。

(※2)「Mirai(ミライ)」:ネットワークカメラやルータなど、Linux上で動作するコンピュータを、遠隔操作できるボットへと変えるマルウェア。

――家庭内ネットワークで使われるIoT機器への攻撃については、どのような実例が存在しますか?

岡本:IoT機器をつなぐ家庭内ネットワークは、ルータのNAPT(IPアドレスとポート番号の変換)処理やファイアウォールによりインターネットからの直接的なアクセスが困難なので、直接攻撃されることはほとんどありません。

このように、企業への攻撃やマイニングの「踏み台」にするでもなく、一般家庭へのIoT攻撃そのものを目的とした報告事例は、ほぼないのが実情です。現状、よほどの資産家を標的にした金銭窃取目的や、ストーカー目的でない限り、攻撃者が得られる利益は技術的ハードルの高さに見合いませんからね。

ただし、将来にわたってどうなるか、はっきりと予測はつきません。

――家庭へのIoT攻撃はほとんどないとのことですが、現段階ではどんなリスクが想定されているか教えてください。

岡本:あらゆるIoT機器は、開発用のケーブルをつなげれば、ソフトウェアを書き換えてセキュリティ機能を無効化できる場合があります。

どういうリスクがあるかというと、例として玄関のスマートロック。家の外からでも、工具を使えば配線に手を加えられる構造になっている製品もあります。こうした場合は当然、空き巣や強盗を目的とした第三者が、開発用ケーブルをつないでロックを解除してしまう危険性が伴います。またBluetoothやNFCを介して開錠できるタイプのスマートロックに脆弱性があると、工具がなくとも他人に開錠されることはあり得ます。

また自動車の話ではありますが、近づくだけで開錠できる仕組みの鍵の場合、配線をいじらずとも、離れた位置にあるスマートキーの電波を中継装置により増幅し、近くにあるかのように偽装することで不正に開錠する手段も知られています。

ほかには、スマートフォンやAndroid TVのように、任意のアプリをユーザーがインストールできる機器の場合、ユーザーが攻撃者に騙されて気付かぬ間にマルウェアをインストールしてしまうと、当然、家庭内ネットワークであっても感染し得ます。

また、家庭内ネットワークのIoT機器をねらうマルウェアも今後登場するかもしれません。

現状、IoTマルウェアはグローバルアドレスを持つルータなどの端末を狙っていますが、例えばユーザーの外出中に、スマートフォンやスマートウォッチなどにマルウェアが入り込み、帰宅時に家庭内ネットワークに侵入。そしてプライベートアドレスのIoT機器を標的にする、そんなマルウェアが出てきたら、状況は大きく変わってくるでしょう。

未来は家庭用ロボットが強盗を手助け?

——今後、一般家庭でIoT機器の利用用途が広がり、さらに生活のなかに浸透するようになったら、サイバー攻撃の危険性は増していくでしょうか?

岡本:技術の発展につれ、従来では思いもよらなかった、想定外のリスクが増えていくのではないでしょうか。あくまで私見ですが、近い将来、AIが高度に進化し、人間の活動を支援する自律型のロボットが家庭や職場に浸透する時代が到来するかと思います。

となると、何らかの手段で攻撃者がロボットの脆弱性を突いて不正に制御し、個人情報を盗み出して犯罪に利用したり、強盗の侵入の手助けをしたり、人に対して物理的攻撃を加えたりすることは、あり得なくはないと考えます。

当然、こうしたリスクに対してはさまざまな防御策が施されていくでしょうが、潜在的な危険性が完全になくなるわけではありません。利用者の側では、便利さの裏に潜む危険性やその対策について知るべきことが増えるでしょうし、IoT機器やサービスを提供するベンダー側も、セキュリティ・バイ・デザイン(Security by Design)の考え方に基づいて、長いスパンで見てさまざまなリスクに対する対策を企画・設計の段階から組み込んでおくべきではないかとは思います。

——いまは差し迫った状況ではないものの、いずれ大きな問題になるかもしれないわけですね。ただ当面は、サイバー犯罪の踏み台にされないよう対策をしておけば大丈夫でしょうか?

岡本:そう思います。当面は直接的な被害を心配するより、攻撃の踏み台にされないための対策が重要でしょう。

IoT攻撃対策に、銀の弾丸などない

——それではIoT機器への攻撃を念頭に、個人としてできること、やるべきことがあれば教えてください。

岡本:あまりに「普通の答え」かもしれませんが、基本的な対策を徹底することに尽きます。

まずはやはり、スマート家電など、各種IoT機器はネットに直接接続しないように努めた方がいいでしょうね。ルータの配下で運用するのがもっとも効果的な対策ですし、実際そのように運用されるケースが多いのではないでしょうか。ただし、それでも例外がないわけではありません。

——どういうことですか?

岡本:先ほども申し上げた通り、ルータというIoT機器そのものが攻撃されるケースがあるからです。

ルータによっては、インターネットを介してユーザーやサービスプロバイダが機器の設定を遠隔で変更できるように、管理コンソールが備わっています。この管理コンソールに未知の脆弱性が潜んでいたり、サービスプロバイダのセキュリティ対策に不備があったりすると、攻撃者が管理者の認証画面をすり抜けて任意のコードを実行するなど、思いもよらぬ被害に遭うことはあり得ます。

また侵入経路の詳細は不明ですが、近ごろの報道によると、2023年の10月には米国でプロバイダが提供する60万台ものルータが不正なファームウェアをインストールされてしまい、一斉に使用不能に陥ってしまったという事件が発生しています。

——恐ろしいですね。こうした被害を防ぐ方法はありますか?

岡本:個人レベルでできることですと、ルータの設定に容易に推測可能なID、パスワードを使わない、使い回さない、出荷時の状態のまま使わないといった基本的な対策と併せて、ルータを含めて各IoT機器のファームウェアを常に最新の状態にキープしていただく対策が有効です。

また、2020年4月には技適マークの基準認証制度が改正され、これ以降に発売されるIoT機器には「IDとパスワードによる認証などのアクセス制御機能」と「出荷時の初期ID、パスワードの変更を促す機能」、「ソフトウェアの更新機能」などの実装が義務づけられています。

もし、改正前の古い機器を利用している場合、万全を期すなら新しい機器に置き換えるのが望ましい対応といえるでしょう。

——基本的な対策以外に、見落としがちな盲点があれば教えてください。

岡本:自分が購入した機器でも異常な発熱があったり、動作が極端に遅くなったりしていたら、使うのを止めるなり交換するなりの対応をとってください。攻撃者によってデバイスが乗っ取られ、悪用されているサインかもしれないので。

あと、サイバーセキュリティに限ったことではありませんが、悪意を持った人が訪問販売員や水道局員、配達員を装って家の中に入り、勝手に不正なIoT機器をコンセントなどに取り付けていくことも想定されます。そうして設置したものを、家庭内ネットワークへ接続するためのバックドアにし、後に空き巣や強盗に入るなど本格的な攻撃の際に用いるためです。不審な人物を迂闊にご自宅に上げるのは避けた方がいいと思います。

あと、小型のIoT機器の場合、知らぬ間に家の中で行方知れずになってしまうことは少なくありません。ほとんどない話だとは思いますが、「自分が把握できていないIoT機器が、実は重大な脆弱性を抱えたまま稼働している」なんてことがないよう、購入した家電の名称や置き場所は、把握しておいた方がよいでしょう。

意図しない機器が活動していないか調べたければ、プライベートネットワークをポートスキャンし、接続された機器をピックアップしてくれるアプリもあるので、使ってみるのをおすすめします。

加えて、不要になった機器を売却したり破棄したりすることもあるかと思いますが、機器の内部にホームネットワークの情報や認証データが残されたまま処分すると、不正利用されかねません。正しい手順で初期化するなり、物理的に破壊するなどしてから処分してほしいですね。

——便利なIoT機器を活用しようとすると、こんなにも注意すべきポイントが出てくるとは。楽なことばかりではないですね。

岡本:おっしゃる通りですね。身の回りの製品が次々に電子化、IoT化され、暮らしが便利になればなるほど、新たな脅威も生まれるというのは世の常です。

今後は生成AIやロボティクスの発展と相まって、さらなる脅威が生まれ得る以上、「大丈夫だろう」と高を括って何もしないのは、得策とはいえないでしょうね。できる限り対策をする意識や習慣を持つことが大事かと思います。

――こうした脅威の対策として、研究機関では近ごろ、どのような技術が開発されていますか?

岡本:横浜国⽴⼤学では、IoTマルウェアを観測するためのハニーポットや、マルウェアの動作を解析するサンドボックスの開発が⾏われていますし、岡⼭⼤学では、IoT機器にマルウェアが侵⼊しても、攻撃を成功させず機器を悪⽤させないためのソフトウェア構成法の研究に取り組んでいます。

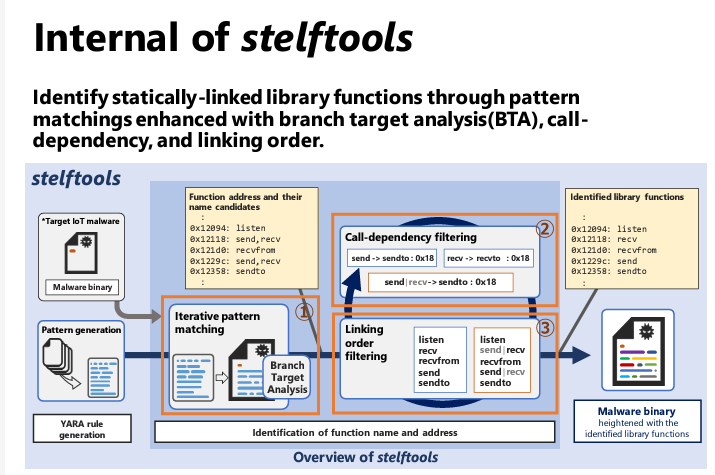

また我々の場合、近ごろはNTT社会情報研究所と「xltrace(エックスエルトレース)」という、IoTを標的としたIoTマルウェアが利用するライブラリ関数の名前やオプションを追跡し、機器ごとのCPUの種類に関係なくマルウェア解析ができる技術を開発しました。

――この分野の研究は、さまざまな機関で行なわれているのですね。岡本さんは、なぜこうした研究に取り組んでいるのですか?

岡本:新しい技術の普及とともに、新しいマルウェアやサイバー攻撃が次々と生み出されていますので、やはりこれらに対応できる最新のセキュリティ対策技術が求められている状況です。

特に、「Mirai」のソースコードが公開されたせいか、IoTマルウェアの数は指数関数的に増加しており、しかもこれらを解析する技術は全く充実していません。

こうした状況をどうにかしたいとの思いから、IoTマルウェア解析の研究に取り組んでいます。

――IoT機器の普及が進む一方で、マルウェアの解析技術がまだ十分発展していないのは、なぜなのでしょう。

岡本:IoTマルウェアの解析には、対象となるIoT機器のCPUに適したツールが必要です。現状では10種類以上ものCPUがIoTマルウェアのターゲットにされているため、それぞれのCPUに対応したアプリケーションをいくつも開発しないといけない。これが、IoTマルウェアの解析が一筋縄ではいかない理由のひとつです。

その点については、CPUを横断しての解析ができる我々のxltraceが今後のセキュリティ対策技術の発展の一助になるのではないかと自負しています。

またxltraceの前にはIoTマルウェアのライブラリ関数を特定できるツール「stelftools」を開発しましたが、これはどなたでも利用できるよう、GitHub上でも公開しています。

岡本:我々はじめ、各機関が研究しているセキュリティ対策手法や解析技術は、ゆくゆくはセキュリティベンダーによる製品開発に役立てられ、最終的には皆さんが手にするあらゆるIoT機器のファームウェアの堅牢性の改善につながっていきます。

研究者らやセキュリティベンダーの取り組みが実っていけば、いずれは、IoT機器への攻撃に怯えるしかないような昨今の状況からは脱却できるかもしれません。私もひとりの研究者として、少しでも現状の改善に貢献していきたいですね。

取材・執筆:武田敏則(グレタケ)

編集:田村今人、光松瞳

関連記事

「勉強しろ」じゃ啓発は難しいから。スベり覚悟の「セキュリティ芸人」が笑いで“脆弱性”を伝える理由【フォーカス】

「PPAP」「決裁にハンコ」をやる人たちは何を考えている? 謎慣習が消えぬ理由を上原哲太郎教授が解説【フォーカス】

GPT-4にWebサイトを“自律的に”ハッキングさせる方法 AI自身が脆弱性を検出、成功率70%以上【研究紹介】

人気記事